juniper防火墙设置访问时间_juniper防火墙查看配置

1.关于Juniper SSG-5-SB防火墙的配置实例或者教程?

2.JUNIPER-5GT防火墙静态路由如何设置?-Juniper

3.你好 我也使用juniper srx3400防火墙,也是遇到了内网地址映射到公网后内网地址无法访问公网地址的服务

4.JUNIPER的防火墙是SSG系列的好用还是SRX系列的好用?

很简单。

既然你做了映射,不管是VIP方式还是MIP方式,都会有一条对应的Policies。

点击这条Policies后面的Edit,编辑这条Policies,点击Advanced,进入高级设置。

在最下面有个Traffic?Shaping选项勾起来,然后在Maximum?Bandwidth里填上你想要限制的带宽大小,比如2000。

不过,就像楼上说的,毕竟不是专业的流量整形设备,所以效果只能是一般性。

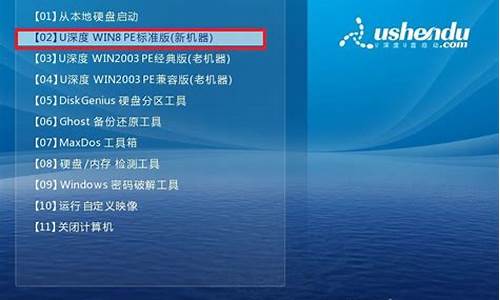

以上步骤的截图:

关于Juniper SSG-5-SB防火墙的配置实例或者教程?

两种方法:打供应商电话和Juniper官司电话寻找解决。

尝试用s://IP来访问看看。

重启后尝试,直接用网线接到相应几个端口尝试。

当然用Console口和后台登陆需要专家的支持。用第一行提示去操作。

JUNIPER-5GT防火墙静态路由如何设置?-Juniper

ssg5-serial-> get config

Total Config size 3827:

set clock timezone 0

set vrouter trust-vr sharable

set vrouter "untrust-vr"

exit

set vrouter "trust-vr"

unset auto-route-export

exit

set auth-server "Local" id 0

set auth-server "Local" server-name "Local"

set auth default auth server "Local"

set auth radius accounting port 1646

set admin name "netscreen"

set admin password "nKVUM2rwMUzPcrkG5sWIHdCtqkAibn"

set admin auth timeout 10

set admin auth server "Local"

set admin format dos

set zone "Trust" vrouter "trust-vr"

set zone "Untrust" vrouter "trust-vr"

set zone "DMZ" vrouter "trust-vr"

set zone "VLAN" vrouter "trust-vr"

set zone "Untrust-Tun" vrouter "trust-vr"

set zone "Trust" tcp-rst

set zone "Untrust" block

unset zone "Untrust" tcp-rst

set zone "DMZ" tcp-rst

set zone "VLAN" block

unset zone "VLAN" tcp-rst

set zone "Untrust" screen tear-drop

set zone "Untrust" screen syn-flood

set zone "Untrust" screen ping-death

set zone "Untrust" screen ip-filter-src

set zone "Untrust" screen land

set zone "V1-Untrust" screen tear-drop

set zone "V1-Untrust" screen syn-flood

set zone "V1-Untrust" screen ping-death

set zone "V1-Untrust" screen ip-filter-src

set zone "V1-Untrust" screen land

set interface "ethernet0/0" zone "Untrust"

set interface "ethernet0/1" zone "DMZ"

set interface "ethernet0/2" zone "Trust"

set interface "bgroup0" zone "Trust"

set interface bgroup0 port ethernet0/3

set interface bgroup0 port ethernet0/4

set interface bgroup0 port ethernet0/5

set interface bgroup0 port ethernet0/6

unset interface vlan1 ip

set interface ethernet0/0 ip 10.160.144.201/24#出口接口IP

set interface ethernet0/0 nat

set interface bgroup0 ip 192.168.100.1/24#内网接口IP

set interface bgroup0 nat

unset interface vlan1 bypass-others-ipsec

unset interface vlan1 bypass-non-ip

set interface ethernet0/0 ip manageable

set interface bgroup0 ip manageable

set interface ethernet0/0 manage ping

set interface ethernet0/0 manage telnet

set interface ethernet0/0 manage web

set interface ethernet0/1 manage telnet

set interface ethernet0/1 manage web

set interface ethernet0/2 dhcp client enable

set interface ethernet0/6 dhcp client enable

unset interface ethernet0/2 dhcp client settings update-dhcpserver

unset interface ethernet0/6 dhcp client settings update-dhcpserver

set interface "serial0/0" modem settings "USR" init "AT&F"

set interface "serial0/0" modem settings "USR" active

set interface "serial0/0" modem speed 115200

set interface "serial0/0" modem retry 3

set interface "serial0/0" modem interval 10

set interface "serial0/0" modem idle-time 10

set flow tcp-mss

unset flow no-tcp-seq-check

set flow tcp-syn-check

unset flow tcp-syn-bit-check

set flow reverse-route clear-text prefer

set flow reverse-route tunnel always

set pki authority default scep mode "auto"

set pki x509 default cert-path partial

set ike respond-bad-spi 1

unset ike ikeid-enumeration

unset ike dos-protection

unset ipsec access-session enable

set ipsec access-session maximum 5000

set ipsec access-session upper-threshold 0

set ipsec access-session lower-threshold 0

set ipsec access-session dead-p2-sa-timeout 0

unset ipsec access-session log-error

unset ipsec access-session info-exch-connected

unset ipsec access-session use-error-log

set vrouter "untrust-vr"

exit

set vrouter "trust-vr"

exit

set url protocol websense

exit

set policy id 1 from "Trust" to "Untrust" "Any" "Any" "ANY" permit log count #设置允许上网

set policy id 1

exit

set nsmgmt bulkcli reboot-timeout 60

set ssh version v2

set config lock timeout 5

unset license-key auto-update

set snmp port listen 161

set snmp port trap 162

set vrouter "untrust-vr"

exit

set vrouter "trust-vr"

unset add-default-route

set route 0.0.0.0/0 interface ethernet0/0 gateway 10.160.144.254 #定义网关

exit

set vrouter "untrust-vr"

exit

set vrouter "trust-vr"

exit

ssg5-serial->

就几个打#号的地方配置了一下,就能上网了

我有一本“NetScreen 概念与范例

ScreenOS 参考指南”基本的命令都有,要的话M我好了,因为里面有网址,所以放不到wendang.baidu上

你好 我也使用juniper srx3400防火墙,也是遇到了内网地址映射到公网后内网地址无法访问公网地址的服务

我配过PIX和ASA没配过JUNIPER如果命令没什么变动的话因改是这样的confitroute(inside)你内部接口的名字#routeinside00192.168.1.2就这样我设你的三层交换机接口是192.168.1.2这个你自己看看就知道00在防火墙里代表的就是路由的0.0.0.00.0.0.0希望你能讲信誉给我分或纳答案我讲的很具体觉对不是复制

JUNIPER的防火墙是SSG系列的好用还是SRX系列的好用?

公网直连笔记本,配置IP,登录需要访问的地址试试,如果成功登录,那就说明防火墙解析外网地址不成功呗!尝试更改DNS为8.8.8.8,备用:8.8.4.4,JUINPER用时间长了有时候就会出现这样的问题,我们这里的解决办法一般是防火墙掉电一分钟,如果还是不行,原防火墙配置还有吗?重新导入一下配置应该就OK。还有,不要把内网和外网的端口弄窜哦。

你这种情况比较复杂!SRX系列是下一代安全网关,是juniper现在主推的产品,也是自己研发的产品,用的junos系统也是跟路由器和交换机统一平台。SRX的路由交换以及安全功能都可以说是同行中首屈一指的。现在运营商也在大批使用juniper的SRX防火墙作为核心设备。但是对于没有接触过junos系统的人来说,管理起来有一点麻烦,因为大部分是用命令行,虽然也支持WEB管理,但是不是那么方便。

而SSG系列,是juniper早期收购的一家安全厂商产品,作为早期打入中国市场的安全产品,性价比很高,也比较容易熟悉和上手管理。其安全性能一直是业内的NO.1,但是现在juniper主推自己的SRX系列,所以SSG系列马上将淘汰,国外很多国家已经停止销售,中国也大部分是存货。管理起来用WEB相对与SRX比较容易上手。

而且作为同等低端产品,SRX的性能和参数都是SSG对等型号的几倍性能,所以如果是为以为着想,建议用SRX。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。